Erpressungstrojaner Locky ist zurück, bedroht aber derzeit nur Windows XP

Sicherheitsforscher warnen vor einer neuen Locky-Kampagne. Doch offenbar haben die Drahtzieher die neue Version des Schädlings hastig zusammengezimmert.

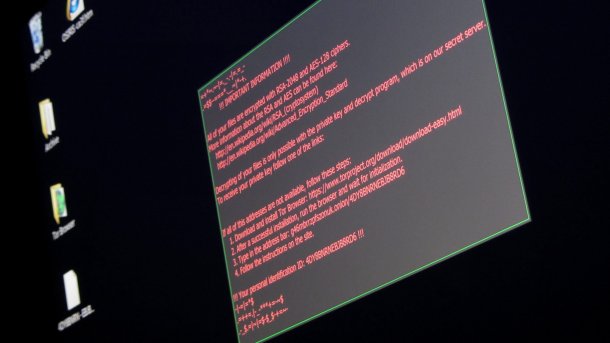

(Bild: Christiaan Colen, CC BY-SA 2.0)

Verschiedene Sicherheitsforscher haben ein erhöhtes Aufkommen von gefälschten Rechnungs-Mails mit dem Verschlüsselungstrojaner Locky als Dateianhang beobachtet. Offenbar bedroht die neue Version der Ransomware derzeit aber nur Computer mit Windows XP, erläutern Sicherheitsforscher von Cisco Talos. Von Locky verschlüsselte Dateien sollen die Dateiendung .loptr aufweisen.

Infektion nicht ohne Weiteres

Talso berichtet, dass sich Locky als ausführbare Datei in einem doppelt gepackten Zip-Archiv im Anhang der Mails befindet. Der alleinige Empfang ist in der Regel noch nicht gefährlich: Ein Opfer muss erst die Archive öffnen und Locky offenbar selbst ausführen – ein Angriffszenario mit ziemlich vielen Stolpersteinen.

Normalerweise infizieren Erpressungstrojaner Computer über als Rechnung getarnte Word-Dokumente mittels Makros. Hier ist es wahrscheinlicher, dass sich ein Opfer vom Text in der Mail dazu bringen lässt, das Dokument zu öffnen, die Makros zu aktivieren, um so die Infektion einzuleiten.

Während der Entdeckung stellte Talos fest, dass der von einem Analyse-Computer dokumentierte Spam-Traffic für einige Stunden mit rund sieben Prozent auf Locky zurückging – den Sicherheitsforschern zufolge ein "beträchtlicher" Wert. Danach brach die Verbreitung deutlich ein. Ob Locky wieder so wüten wird wie beim ersten Auftauchen Anfang 2016, ist derzeit nicht bekannt.

Bedrohung nicht ganz klar

Eigenen Angaben zufolge hat Talos ein aktuelles Sample analysiert und sie konnten ausschließlich XP-Systeme infizieren. Talos berichtet, dass bei Systemen ab Windows 7 der Schutzmechanismus Data Execution Prevention (DEP) dem Unpacker dazwischenfunkt und so das Ausführen von Locky verhindert.

Die DEP-Funktion gibt es jedoch bereits seit Windows XP Service Pack 2. Seit Windows Vista wird DEP um Adress Space Layout Randomization (ASLR) zum vorbeugen von Speicherfehlern ergänzt. Ob XP Service Pack 2 und Vista für die aktuelle Locky-Version anfällig sind, führt Talos derzeit nicht aus.

Neu ist, dass Locky sich aktiver gegen Debugging wehrt. Der Trojaner soll etwa eine virtuelle Maschine erkennen und darin nicht laufen. Talos bietet mit LockyDump ein aktualisiertes Tool an, um die neue Schädlingsversion analysieren zu können.

Mit heißer Nadel gestrickt

Talos zufolge wird Locky über das Spam-Botnet Necurs verbreitet. Darüber liefen jüngst Kampagnen mit der Ransomware Jaff. Doch für diese erschien ein kostenloses Entschlüsselungstool und die Verteilung wurde eingestellt. Talos geht davon aus, dass hinter Locky die gleichen Drahtzieher stecken.

Ausgehend vom für die Angreifer nicht optimalen Infektionsweg und der Blockierung von Locky auf vielen Windows-Systemen, haben die Entwickler die neue Locky-Version offenbar mit heißer Nadel gestrickt. (des)