Cybercriminalité : des attaques toujours plus ciblées

Le nombre d'attaques contre les grandes entreprises a bondi de 40 % sur un an.

Par Sandrine Cassini

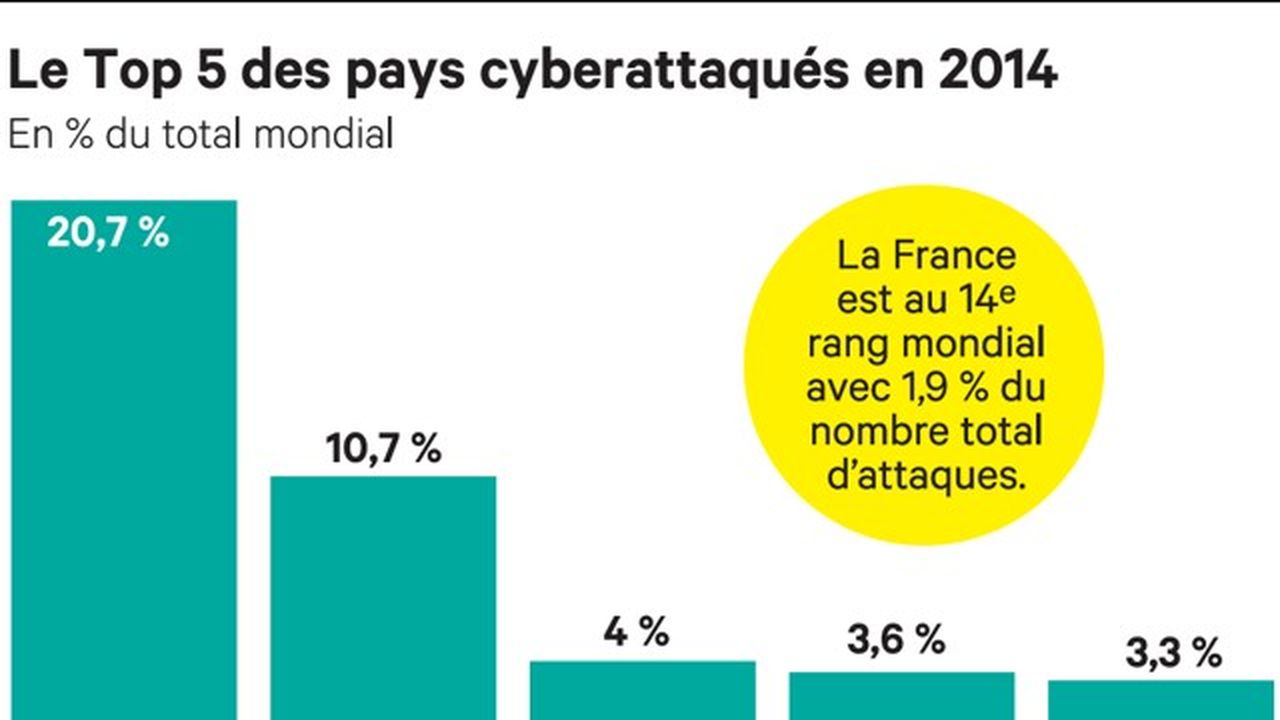

Plus question de lancer des attaques de manière hasardeuse : selon une étude annuelle de Symantec, les cyberpirates sont de plus en plus précis et organisés - la dernière offensive contre TV5 Monde l'a encore montré. Désormais, ils s'infiltrent dans les réseaux des entreprises en les poussant à ouvrir elles-mêmes leurs portes. Comment ? Plutôt que d'infecter un réseau, ils choisissent de s'introduire dans l'écosystème, en pénétrant chez les fournisseurs ou les clients. Les éditeurs de logiciels font figure de cible privilégiée. Les pirates introduisent des virus ou des chevaux de Troie dans les mises à jour et attendent ensuite que l'entreprise les déclenche. « On a franchi un cap en termes de sophistication », résume Laurent Heslault, directeur des stratégies sécurité de Symantec Europe. Selon le rapport, cinq grandes entreprises sur six ont été attaquées dans le monde en 2014, soit une progression de 40 % sur un an. Globalement, la France est le 14e pays le plus visé par les pirates. Les Etats-Unis, ciblés par 21 % des attaques mondiales, sont en tête de liste.

Pour mieux tromper leur victime, les cyberattaquants tentent de plus en plus souvent de faire diversion en amont. « Dans certains cas, ils mettent en place une attaque basique qu'ils trouvent facilement sur le "dark Web". Et pendant que les équipes sont concentrées pour y mettre fin, ils lancent le véritable assaut », dit Laurent Heslault. Afin de ne pas éveiller les soupçons des directeurs informatiques, les cyberpirates introduisent dans le réseau de l'entreprise des outils de prise en main à distance des machines ou de transfert des communications que l'on trouve sur le marché.

Les entreprises, cibles des « cryptolockers »

Mais c'est la première étape de l'attaque, qui est de plus en plus soignée. Tout commence souvent par une opération de « social engineering », qui consiste à faire ouvrir un e-mail à un employé de la cible. « Avant, ils envoyaient une centaine d'e-mails pour avoir une chance qu'un destinataire l'ouvre, aujourd'hui, une quinzaine suffisent. On l'a encore vu au moment du G20 en Australie, où les participants ont par exemple reçu de l'organisateur un faux planning de la manifestation », explique Laurent Heslault.

Les pirates ne cherchent pas forcément des informations confidentielles. A l'instar des particuliers, les entreprises sont de plus en plus victimes de demandes de rançon. Les cybercriminels bloquent les ordinateurs ou les mobiles grâce à des « cryptolockers » et réclament ensuite de l'argent en échange du déblocage des données. Là où un particulier doit payer 300 euros, une entreprise française s'est vu « réclamer 90.000 euros pour 17 téraoctets de données », précise Symantec.

Les attaques « zero day », ces vulnérabilités qui ne sont pas encore connues des éditeurs, sont particulièrement prisées des pirates. Et pour cause. Une fois découvertes, elles nécessitent des correctifs sur les logiciels dont la mise en place peut prendre des semaines à l'entreprise.

Sandrine Cassini

Nouveau : découvrez nos offres Premium !

Nos Vidéos

Les jeunes ont-ils vraiment un problème avec le travail ?

SNCF : la concurrence peut-elle faire baisser les prix des billets de train ?